Kaspersky Lab parla di Regin, la piattaforma che spia le reti GSM

25 Novembre 2014 | Rosa Camilleri

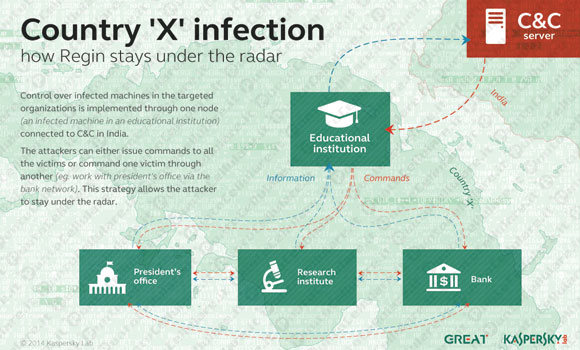

VIRUS CERCA I criminali che si celano dietro alla piattaforma Regin hanno un metodo di controllo delle reti infettate ben sviluppato. I ricercatori di Kaspersky Lab hanno studiato molte organizzazioni compromesse in un paese, ma solo una di esse era stata programmata per comunicare col server di comando e controllo situato in un altro paese. Tutte le vittime di Regin della regione erano unite in una rete peer to peer in stile VPN ed erano in grado di comunicare tra loro. Così, i criminali hanno trasformato le organizzazioni compromesse in un'unica grande vittima ed erano in grado di invire comandi e rubare informazioni tramite un unico punto d'accesso. Secondo la ricerca di Kaspersky Lab, questa struttura ha permesso ai criminali di operare di nascosto per anni senza far sorgere sospetti.

La caratteristica più originale e interessante della piattaforma Regin è la sua abilità di attaccare le reti GSM. Secondo un registro delle attività di un Base Station Controller GSM ottenuto dai ricercatori di Kaspersky Lab durante l'indagine, i cybercriminali sono stati in grado di ottenere le credenziali che potrebbero permettere loro di controllare le cellule GSM della rete di un importante operatore di telefonia. Questo significa che potrebbero aver avuto accesso a informazioni sulle chiamate effettuate da un determinato cellulare, dirottarle su altri cellulari, attivare cellulari vicini ed effettuare altre attività offensive. Allo stato attuale, i criminali dietro a Regin sono gli unici che si sa essere in grado di attuare queste operazioni.

FACEBOOKSEGUICI SU

TELEGRAM

La caratteristica più originale e interessante della piattaforma Regin è la sua abilità di attaccare le reti GSM. Secondo un registro delle attività di un Base Station Controller GSM ottenuto dai ricercatori di Kaspersky Lab durante l'indagine, i cybercriminali sono stati in grado di ottenere le credenziali che potrebbero permettere loro di controllare le cellule GSM della rete di un importante operatore di telefonia. Questo significa che potrebbero aver avuto accesso a informazioni sulle chiamate effettuate da un determinato cellulare, dirottarle su altri cellulari, attivare cellulari vicini ed effettuare altre attività offensive. Allo stato attuale, i criminali dietro a Regin sono gli unici che si sa essere in grado di attuare queste operazioni.

'La capacità di penetrare e monitorare le reti GSM è forse l'aspetto più insolito e interessante di queste operazioni. Al giorno d'oggi, siamo diventati troppo dipendenti dalle reti dei telefoni cellulari, che si basano su vecchi protocolli di comunicazione con nessuna o scarsa sicurezza per l'utente finale. Sebbene tutte le reti GSM abbiano meccanismi incorporati che permettono a organizzazioni come le forze dell'ordine di controllare i sospettati, altri gruppi possono sfruttare questa possibilità per lanciare attacchi contro gli utenti mobile', ha commentato Costin Raiu, direttore del Global Research and Analysis Team di Kaspersky Lab.SEGUICI SU

FACEBOOKSEGUICI SU

TELEGRAM

ULTIME NOTIZIE

Xiaomi Mix Flip - in arrivo a fine mese, in anteprima nuove immagini

Xiaomi Mix Flip - in arrivo a fine mese, in anteprima nuove immagini Realme GT6 - una dotazione differente per la versione per il mercato della Cina

Realme GT6 - una dotazione differente per la versione per il mercato della Cina Redmi 13 5G - nuovo smartphone con Snapdragon 4 Gen 2 e fotocamera da 108MP

Redmi 13 5G - nuovo smartphone con Snapdragon 4 Gen 2 e fotocamera da 108MP Oppo lancia i nuovi Reno 12 F 5G e Reno 12 FS 5G in Italia

Oppo lancia i nuovi Reno 12 F 5G e Reno 12 FS 5G in Italia OnePlus svela nuovi dettagli sulle novità in arrivo il 16 luglio

OnePlus svela nuovi dettagli sulle novità in arrivo il 16 luglio Vodafone - insieme a Meta per ottimizzare l'efficienza della rete

Vodafone - insieme a Meta per ottimizzare l'efficienza della rete Nothing CMF Phone 1 - lo smartphone 5G economico con retro personalizzabile

Nothing CMF Phone 1 - lo smartphone 5G economico con retro personalizzabile OnePlus svela la gamma di prodotti per il Summer Launch Event del 16 luglio

OnePlus svela la gamma di prodotti per il Summer Launch Event del 16 luglio Realme C61 - ufficiale il nuovo entry-level con resistenza a polvere e acqua IP54

Realme C61 - ufficiale il nuovo entry-level con resistenza a polvere e acqua IP54 Vivo Y28s 5G - ufficiale il nuovo smartphone di fascia media

Vivo Y28s 5G - ufficiale il nuovo smartphone di fascia media Realme 12 4G - chip Snapdragon 685 e schermo OLED per la nuova variante senza 5G

Realme 12 4G - chip Snapdragon 685 e schermo OLED per la nuova variante senza 5G Apple estende il software di diagnostica Self Service Repair in Europa

Apple estende il software di diagnostica Self Service Repair in Europa