Kaspersky Lab svela il pericoloso trojan bancario Acecard

24 Febbraio 2016 | Max Capitosti

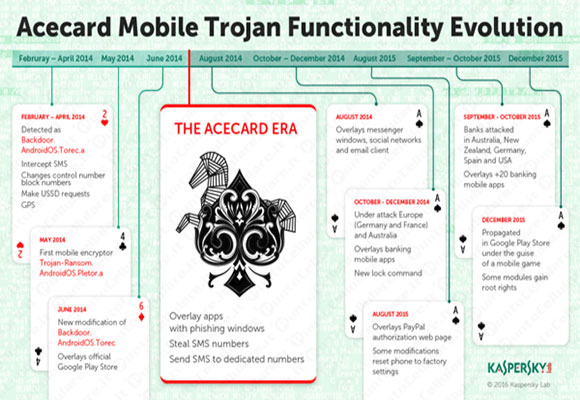

ANDROID CERCA I dispositivi mobili venivano solitamente infettati dopo il download di un'applicazione dannosa, mascherata da legittima. Le versioni Acecard vengono distribuite generalmente come Flash Player o PornoVideo, anche se talvolta sono stati usati altri nomi per imitare altri software utili e conosciuti. Questo non è l'unico modo in cui questo malware viene distribuito. Il 28 dicembre 2015, gli esperti di Kaspersky Lab hanno rilevato una versione del Trojan downloader Acecard - Trojan-Downloader.AndroidOS.Acecard.b - nello store ufficiale di Google Play. Il Trojan si diffonde sotto forma di gioco: quando il malware si installa da Google Play, l'utente vedrà sullo schermo del desktop solo una icona di Adobe Flash Player e nessun segno effettivo dell'avvenuta installazione dell'applicazione.

Osservando attentamente il codice malware, gli esperti di Kaspersky Lab credono che Acecard sia stato creato dallo stesso gruppo di criminali informatici responsabili del primo Trojan TOR per Android Backdoor.AndroidOS.Torec.a e del primo encryptor/ransomware mobile Trojan-Ransom.AndroidOS.Pletor.a.

Lo dimostra il fatto che sia basato su linee di codice simili (nomi di metodi e classi) e sull'utilizzo degli stessi server C&C (Command and Controls). Questo prova che Acecard sia stato realizzato da un gruppo di criminali potenti ed esperti, molto probabilmente di lingua russa.

- Non scaricare o/e installare applicazioni da Google Play o fonti interne se sono inaffidabili o possono essere considerate tali;

- Non visitare pagine web con contenuti specifici e non cliccate link sospetti;

- Installare una soluzione di sicurezza affidabile per dispositivi mobile, come ad esempio Kaspersky Internet Security per Android;

- Assicurarsi che i database antivirus siano aggiornati e che funzionino correttamente.SEGUICI SU

FACEBOOKSEGUICI SU

TELEGRAM

Osservando attentamente il codice malware, gli esperti di Kaspersky Lab credono che Acecard sia stato creato dallo stesso gruppo di criminali informatici responsabili del primo Trojan TOR per Android Backdoor.AndroidOS.Torec.a e del primo encryptor/ransomware mobile Trojan-Ransom.AndroidOS.Pletor.a.

Lo dimostra il fatto che sia basato su linee di codice simili (nomi di metodi e classi) e sull'utilizzo degli stessi server C&C (Command and Controls). Questo prova che Acecard sia stato realizzato da un gruppo di criminali potenti ed esperti, molto probabilmente di lingua russa.

Per prevenire le infezioni da questo virus, Kaspersky Lab consiglia di:

- Non scaricare o/e installare applicazioni da Google Play o fonti interne se sono inaffidabili o possono essere considerate tali;

- Non visitare pagine web con contenuti specifici e non cliccate link sospetti;

- Installare una soluzione di sicurezza affidabile per dispositivi mobile, come ad esempio Kaspersky Internet Security per Android;

- Assicurarsi che i database antivirus siano aggiornati e che funzionino correttamente.SEGUICI SU

FACEBOOKSEGUICI SU

TELEGRAM

ULTIME NOTIZIE

Xiaomi Mix Flip - in arrivo a fine mese, in anteprima nuove immagini

Xiaomi Mix Flip - in arrivo a fine mese, in anteprima nuove immagini Realme GT6 - una dotazione differente per la versione per il mercato della Cina

Realme GT6 - una dotazione differente per la versione per il mercato della Cina Redmi 13 5G - nuovo smartphone con Snapdragon 4 Gen 2 e fotocamera da 108MP

Redmi 13 5G - nuovo smartphone con Snapdragon 4 Gen 2 e fotocamera da 108MP Oppo lancia i nuovi Reno 12 F 5G e Reno 12 FS 5G in Italia

Oppo lancia i nuovi Reno 12 F 5G e Reno 12 FS 5G in Italia OnePlus svela nuovi dettagli sulle novità in arrivo il 16 luglio

OnePlus svela nuovi dettagli sulle novità in arrivo il 16 luglio Vodafone - insieme a Meta per ottimizzare l'efficienza della rete

Vodafone - insieme a Meta per ottimizzare l'efficienza della rete Nothing CMF Phone 1 - lo smartphone 5G economico con retro personalizzabile

Nothing CMF Phone 1 - lo smartphone 5G economico con retro personalizzabile OnePlus svela la gamma di prodotti per il Summer Launch Event del 16 luglio

OnePlus svela la gamma di prodotti per il Summer Launch Event del 16 luglio Realme C61 - ufficiale il nuovo entry-level con resistenza a polvere e acqua IP54

Realme C61 - ufficiale il nuovo entry-level con resistenza a polvere e acqua IP54 Vivo Y28s 5G - ufficiale il nuovo smartphone di fascia media

Vivo Y28s 5G - ufficiale il nuovo smartphone di fascia media Realme 12 4G - chip Snapdragon 685 e schermo OLED per la nuova variante senza 5G

Realme 12 4G - chip Snapdragon 685 e schermo OLED per la nuova variante senza 5G Apple estende il software di diagnostica Self Service Repair in Europa

Apple estende il software di diagnostica Self Service Repair in Europa